P1: Uradnih informacij še ni, zato so spodaj napisane informacije samo navedbe CTS-lab. Za izrabo ranljivosti napadalec potrebuje administratorske pravice, fizičen dostop do računalnika in spremenjen BIOS. Zaradi pomanjkljive dokumentacije in vprašljivega 24-urnega roka pred razkritjem ranljivosti je popolnoma mogoče, da gre zgolj za poizkus manipulacije z delnicami in izrabo nezaupanja uporabnikov po nedavnem Meltdown & Spectre.

AMD je podal odgovor:

Prejeli smo poročilo podjetja CTS-lab, ki trdi, da so naši procesorji podvrženi varnostnim tveganjem. Aktivno analiziramo poročilo. Imenovano podjetje nam je bilo do kontakta neznano in neobičajno se nam zdi, da so mediji obveščeni pred proizvajalcem, brez, da bi nam omogočili razumen rok za preiskavo in morebitne popravke ob dejanskih napakah. Varnost je naša glavna prioriteta in stalno se trudimo, da bi naše uporabnike pred tveganji zaščitili.

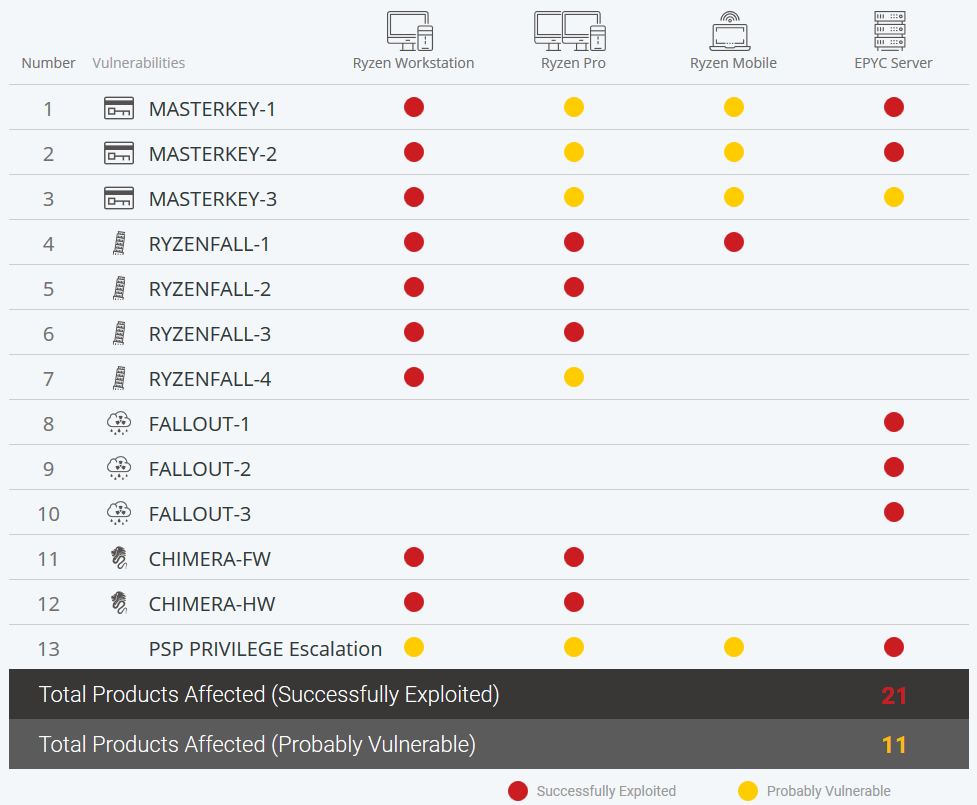

“Raziskovalci” pri CTS naj bi pri Ryzen (Ryzen Pro, Ryzen Mobile) in EPYC seriji odkrili kar 13 kritičnih ranljivosti, na katere so občutljivi vsi njihovi procesorji. Napadalcu omogočajo instalacijo zlonamerne kode v čip in celo popoln dostop do sistema in občutljivih podatkov.

Varnostne luknje je odkrilo podjetje CTS-lab, ustanovljeno junija 2017, novo odkrite ranljivosti pa omogočijo obhod tehnologije Secure Encrypted Virtualization in Microsoft Windows Credential Guard ter krajo občutljivih informacij.

Odkrili so tudi dvoje zadnjih vrat, ki omogočata namestitev zlonamerne kode znotraj procesorja.

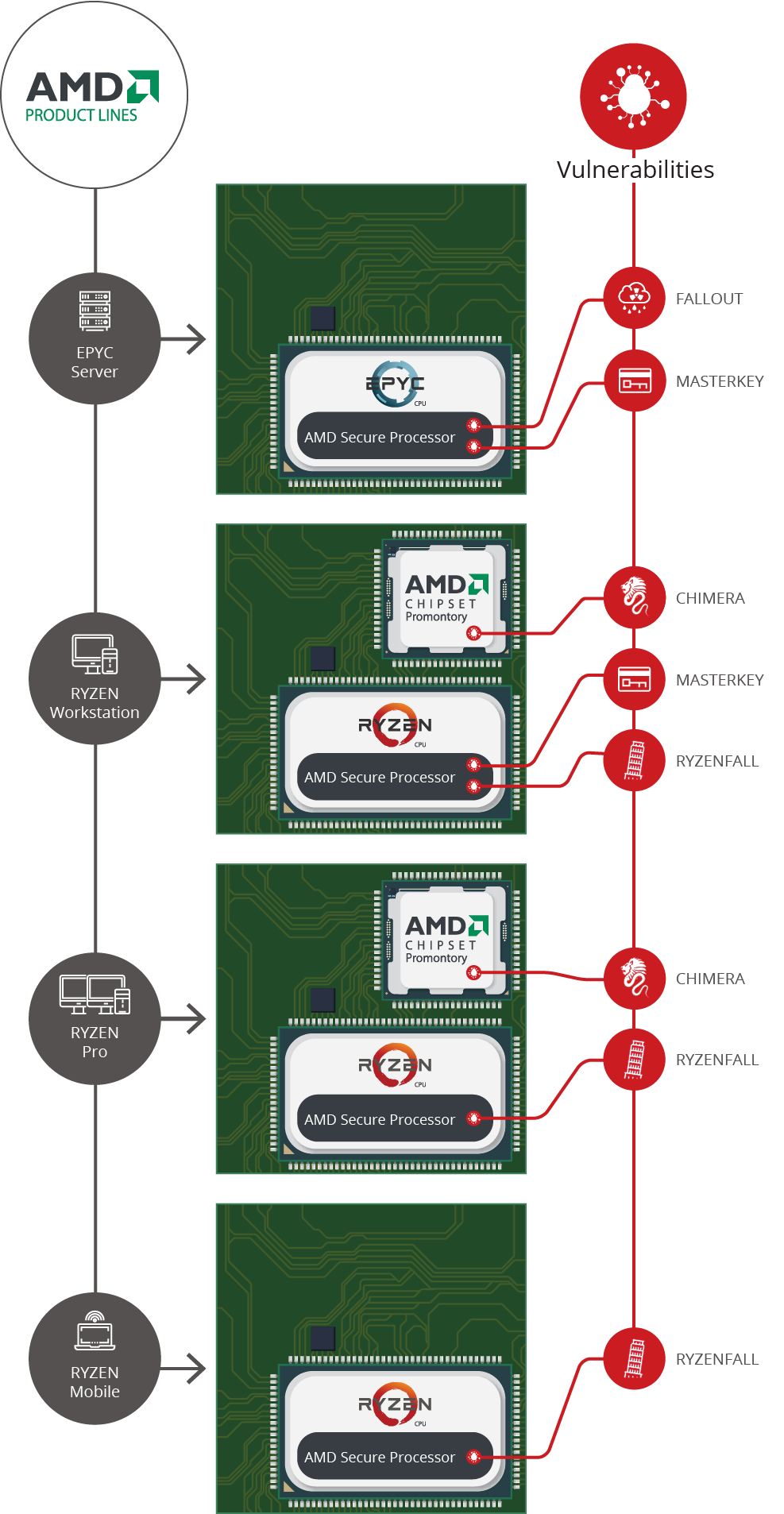

Vse ranljivosti se nahajajo v varnostnem delu procesorjev z Zen arhitekturo – tipično v delu, kjer naprava shranjuje občutljive informacije, kot so gesla in šifrirani ključi.

Ranljivosti so kategorizirane v štiri skupine – RYZENFALL, FALLOUT, CHIMERA in MASTERKEY. Nanje so občutljivi tako strežniki in delovne postaje kot tudi prenosniki z zgoraj navedenimi procesorji.

RYZENFALL

Po navedbah raziskovalcev RYZENFALL omogoča izvajanje neavtorizirane kode na Ryzen Secure procesorjih in napadalcu omogoči dostop do zavarovanega dela pomnilnika in izklop SMM zaščite pred neavtoriziranim flashanjem BIOS-a.

Napadalci bi ga prav tako lahko uporabili za zaobitev WCD (Windows Credential Guard) in krajo podatkov omrežja, s tem pa bi lahko dobili dostop do vseh računalnikov v omrežju.

Še huje je, da je RYZENFALL možno združiti s spodaj omenjeno problematiko MASTERKEY za instalacijo neodstranljive zlonamerne programske opreme na čip procesorja. S tem lahko napadalci med drugim neopazno vohunijo za uporabniki.

FALLOUT

Ta občutljivost se nahaja v zagonskih komponentah EPYC procesorjev, napadalcem pa omogoča branje in pisanje na zaščitene dele pomnilnika, kot sta SMRAM in WCG.

Napadi sicer vplivajo le na strežnike z EPYC zaščitenimi procesorji, lahko pa se jih uporabi tudi za instalacijo neodstranljive zlonamerne programske opreme na VTL1, kjer se nahaja koda za izvajanje Secure Kernel in Isolated User Mode.

Kot pri RYZENFALL lahko tudi tu napadalci zaobidejo BIOS zaščito in kradejo podatke omrežja, zavarovane s strani WCG.

CHIMERA

Ta občutljivost so dejansko skrita zadnja vrata proizvajalca v čipih, ki so integralni del Ryzen in Ryzen Pro delovnih postaj.

Ena takšna občutljivost se nahaja na strojno-programski, druga pa na strojni (ASIC) opremi čipa. Napadalcu omogočata zagon poljubne kode znotraj čipa ali pa okužbo čipa z neodstranljivo zlonamerno programsko opremo.

Ker tako WiFi kot tudi omrežni in Bluetooth promet poteka skozi čip, bi to napadalec lahko izrabil za sofisticiran napad na celotno napravo. Povsem možno bi bilo tudi vgraditi keyloggerja in tako beležiti USB promet, s tem pa vse, kar uporabnik vtipka preko tipkovnice.

MASTERKEY

Ta občutljivost EPYC in vseh omenjenih Ryzen procesorjev napadalcu omogoča obhod strojne zaščite za instalacijo zlonamerne programske opreme na BIOS, prav tako pa tudi infiltracijo zavarovanega procesorja za izvajanje poljubne kode.

Kot vse ostale občutljivosti tudi ta napadalcem omogoča instalacijo skrite zlonamerne programske opreme v procesor in zagon česarkoli z najvišjimi možnimi pravicami, kot tudi obhod WCG za krajo omrežnih podatkov.

MASTERKEY občutljivosti napadalcu omogočajo tudi izklop varnostnih funkcij, kot sta na primer Firmware Trusted Platform Module in Secure Encrypted Virtualization.

Po odkritju so znanstveniki razvijalcem dali le 24 ur pred razkritjem ranljivosti na spletu. Čeprav se Microsoft in Intel še vedno soočata s problemi, ki sta jih povzročili Spectre in Meltdown ranljivosti, bi na novo odkrite slabosti Ryzen serije znale pošteno zmešati štrene tudi AMD-ju.

Kaj to pomeni za nas? CTS laboratorij trdi, da je RYZENFALL, MASTERKEY in FALLOUT možno odpraviti preko posodobitev strojno-programske opreme, a izdelava popravkov bi lahko trajala tudi po več mesecev. CHIMERE po drugi strani ni mogoče enostavno odpraviti, saj gre za strojno občutljivost in jo je tako možno le zaobiti. A po njihovih besedah bi takšna rešitev znala prinesti tudi stranske učinke.

Ob snemanju je bilo uporabljeno t. i. zeleno ozadje, kar poveča skepso o ugotovitvah “raziskovalcev” izraelskega podjetja.